Wpis pokazuje jak w kilku krokach skonfigurować nasz router do przyjmowania połączeń VPN SSTP

Na początku generujemy w systemie RouterOS certyfikat, który zostanie użyty do zestawienia połączenia VPN. W poniższej komendzie trzeba spersonalizować kilka opcji. Ułatwi to nam później identyfikację certyfikatu w systemie operacyjnym oraz ustalenie, dla której organizacji wygenerowaliśmy certyfikat.

/certificate add name=cert-sstp country=kraj state=wojewodztwo organization=nazwa_firmy common-name=0.0.0.0 subject-alt-name=IP:0.0.0.0 days-valid=3650country=(tu podajemy symbol kraju organizacji np. PL)state=(tu podajemy symbol województwa organizacji np. MA)organization=(tu podajemy nazwę firmy/organizacji)common-name=(zamiast 0.0.0.0 wpisujemy publiczny adres naszego rutera.subject-alt-name=IP:(zamiast 0.0.0.0 wpisujemy publiczny adres naszego rutera. Zostawiając przed tym adresem IP:)days-valid=3650(ile dni od dzisiejszej daty ma być ważny certyfikat)

W kolejnym kroku nic nie modyfikujemy, polecenie służy do podpisania certyfikatu.

/certificate sign [find where name=cert-sstp]Tutaj określamy zakres adresów IP, które będą przydzielane dla klientów łączących do naszego VPN. Może być to dowolny zakres z adresacji prywatnej zdefiniowanej w dokumencie RFC 1918. Jeżeli nie masz konieczności modyfikacji możesz śmiało zostawić tak jak jest w przykładzie. Ten zakres pozwoli na jednoczesne połączenie się 99 użytkowników.

/ip pool add ranges=172.16.161.2-172.16.161.100 name=pool-sstpTutaj również możemy nic nie modyfikować. Jest to utworzenie profilu dla użytkowników i serwera SSTP.

/ppp profile add name=profile-sstp local-address=172.16.161.1 remote-address=pool-sstp use-encryption=yesTen krok zapewne zainteresuje nas bardziej niż inne. Dodaje on nowego użytkownika i przypisuje hasło do niego. Można go powtarzać tyle razy, ile użytkowników chcemy stworzyć. Zmieniając tylko name=(tutaj nazwa użytkownika), password=(tutaj hasło)

/ppp secret add name=test password=12345678 service=sstp profile=profile-sstpOstatni krok służy uruchomieniu samego serwera SSTP. Po jego wykonaniu na naszym routerze uruchomi się usługa VPN na porcie 443. Polecenia można nie modyfikować.

/interface sstp-server server set certificate=cert-sstp default-profile=profile-sstp enabled=yesTo tyle, jeżeli chodzi o konfigurację routera. Dalsza cześć dotyczy klienta VPN.

W pierwszej kolejności należy wyeksportować certyfikat z routera. Robimy to za pomocą poniższego polecenia.

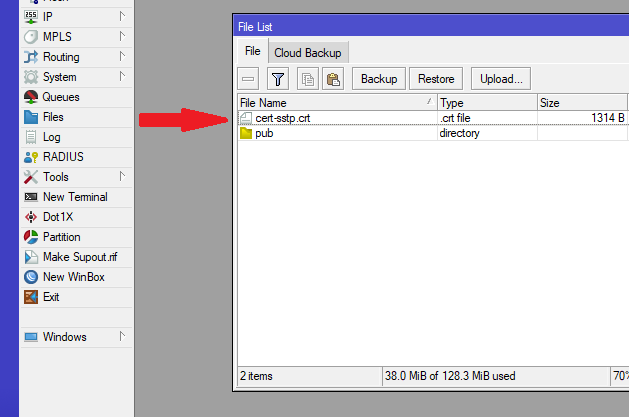

/certificate export-certificate cert-sstp type=pemPo uruchomieniu powyższej komendy certyfikat pojawi się w plikach zapisanych na routerze. Łączymy się za pomocą programu Winbox z naszym routerem, klikamy „Files” i kopiujemy certyfikat metodą przeciągnij i upuść np. na pulpit naszego komputera.

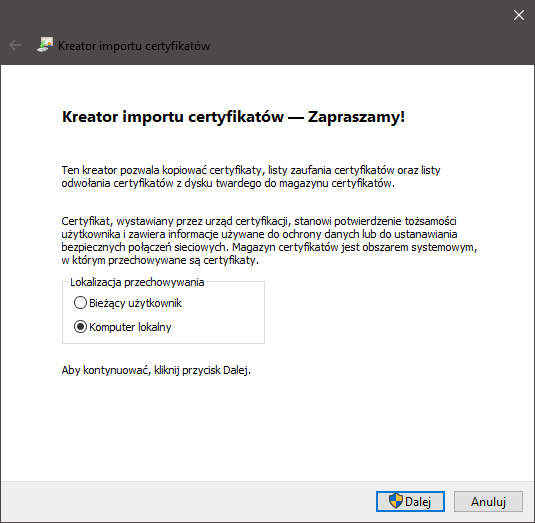

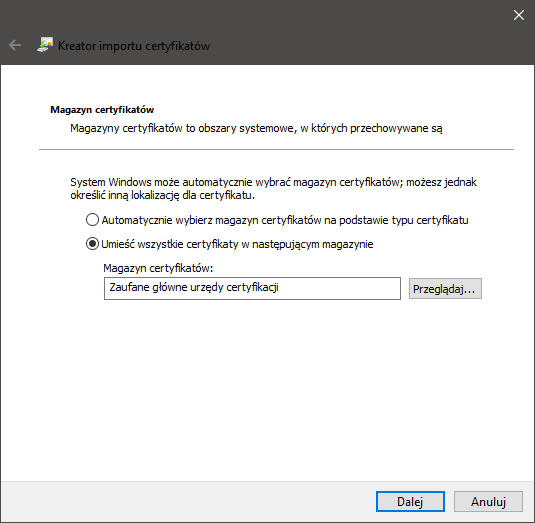

Następnie na skopiowanym pliku klikamy prawym klawiszem myszy i wybieramy opcję „Zainstaluj certyfikat”. W kreatorze importu certyfikatów musimy wrócić koniecznie uwagę na ustawienie dwóch opcji.

- Lokalizacja przechowywania – Komputer lokalny

- Umieść wszystkie certyfikaty w następującym magazynie – Zaufane główne urzędy certyfikacji.

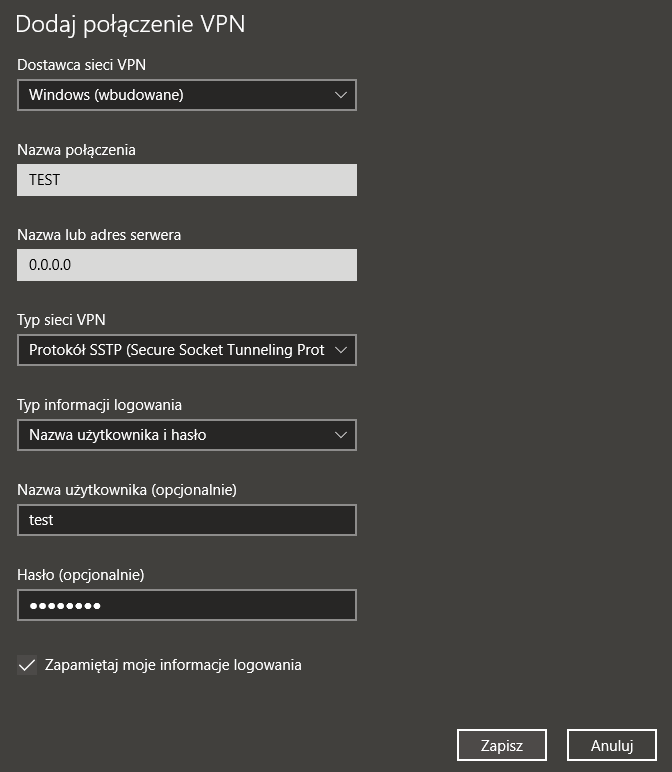

Po zaimportowaniu certyfikatu do systemu operacyjnego można otworzyć okno z konfiguracją nowego połączenia VPN

Wypełniamy wartości wg powyższego wzoru.

- Dostawca sieci VPN – Windows wbudowane. Czyli używamy klienta VPN wbudowanego w system operacyjny, nie korzystamy z oprogramowania zewnętrznego (chyba, że chcemy)

- Nazwa połączenia – tutaj wpisujemy dowolną nazwę identyfikującą nasze połączenie, tak byśmy mogli je łatwo odszukać wśród innych połączeń.

- Nazwa lub adres serwera – należy podać publiczny adres naszego Mikrotik, ten sam który był podawany w pierwszym kroku przy generowaniu certyfikatu.

- Typ sieci VPN – wybieramy „Protokół SSTP (Secure Socket Tunneling Protocol)

- Typ informacji logowania – wybieramy „Nazwa użytkownika i hasło”

- Kolejne dwa kroki Nazwa użytkownika i Hasło to przepisanie danych podanych w piątym kroku konfigurowania routera: „/ppp secret add…”

Po wypełnieniu wszystkich kroków klikamy zapisz i połączenie VPN jest gotowe do ustanowienia.

Koniec 🙂

Jeżeli pomogłem to ,a będę miał więcej energii na pisanie kolejnych ciekawych wpisów.