MikroTik posiada ciekawą funkcję utworzenia kopi zapasowej konfiguracji oraz wysłania jej do chmury na serwery firmy MikroTik. Tak utworzoną konfigurację można przechowywać w chmurze lub pobrać na inne urządzenie MikroTik. Ograniczenia są takie, że sewery firmy MikroTik będą przechowywały (za darmo) tyko jedną kopię na jedno urządzenie. Oraz maksymalny rozmiar kopii to 15MB.

Ale do rzeczy, kopię urządzenia wraz z wysłaniem jej na serwer wykonujemy za pomocą polecenia:

/system/backup/cloud/upload-file action=create-and-upload password=what-itZmieniając oczywiście password=what-it na swoje hasło.

Akcja create-and-upload utworzy nowy plik z kopią systemu oraz zaszyfruje go używając AES (Advanced Encryption Standard) urzywając podanego wcześniej hasła.

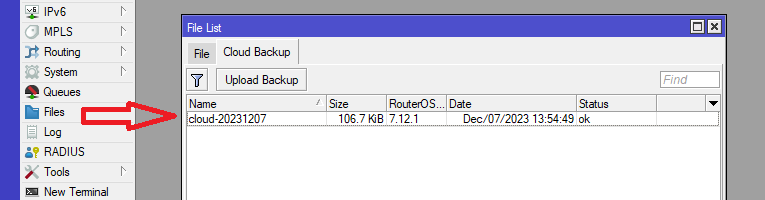

Plik jest widoczny w zakładce Files/Cloud Backup:

Żeby pobrać utworzoną kopię na urządzenie z którego została wykonana należy wykonać polecenie:

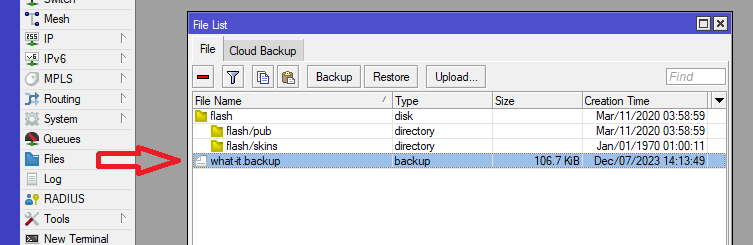

/system/backup/cloud/download-file action=download number=0 dst-file=what-itZmieniając dst-file=what-it na swoją nazwę pliku docelowego. Po tej operacji, pobrany plik pojawi się w zakładce Files/File:

Sprawa się troszeczkę komplikuje jeżeli chcemy pobrać plik na inne urządzenie niż te, które go utworzyło w chmurze MikroTik. W tym celu musimy uzyskać secret-download-key wykonując komendę:

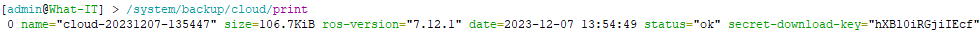

/system/backup/cloud/printPrzykładowe wykonanie polecenia wygląda następująco:

Spisujemy secret-download-key i przepisujemy go do polecenia pobierającego kopię na inne urządzenie:

/system/backup/cloud/download-file action=download dst-file=what-it secret-download-key=hXBl0iRGjiIEcfWażne! Nawet jeżeli ktoś pozna nasze secret-download-key i pobierze kopię konfiguracji urządzenia, to plik kopi nadal jest zaszyfrowany AES i hasłem, które wcześniej ustaliliśmy.

Jeżeli chcemy usunąć kopię utworzoną w chmurze, to:

/system/backup/cloud/remove-file number=0Cały proces można zautomatyzować, tworząc skrypt, a następnie harmonogram jego wykonywania. Poniższy kod wklejony w terminal spowoduje to że nasz MikroTik będzie robił kopię do chmury codziennie o 2:00. Oczywiście nadpisując poprzednią kopię.

/system script add dont-require-permissions=no name=backup owner=admin policy=read,write,test source="/system/backup/cloud/upload-file action=create-and-upload password=what-it replace=[/system/backup/cloud/find 0];"

/system scheduler add interval=1d name=backup on-event=" /system script run \"backup\"" policy=read,write start-date=2023-12-07 start-time=02:00:00Ważne! Żeby skrypt zadziałał, to pierwsza kopia musi być zrobiona ręcznie, za pomocą pierwszego polecenia przedstawionego w tym skrypcie.

Z tego co zauważyłem, to secret-download-key się zmienia dla każdej utworzonej kopii. Rozwiązaniem może być tu logowanie secret-download-key do zewnętrznego kolektora logów.

log/info message=[/system/backup/cloud/print]Koniec 🙂

Jeżeli pomogłem to ,a będę miał więcej energii na pisanie kolejnych ciekawych wpisów.