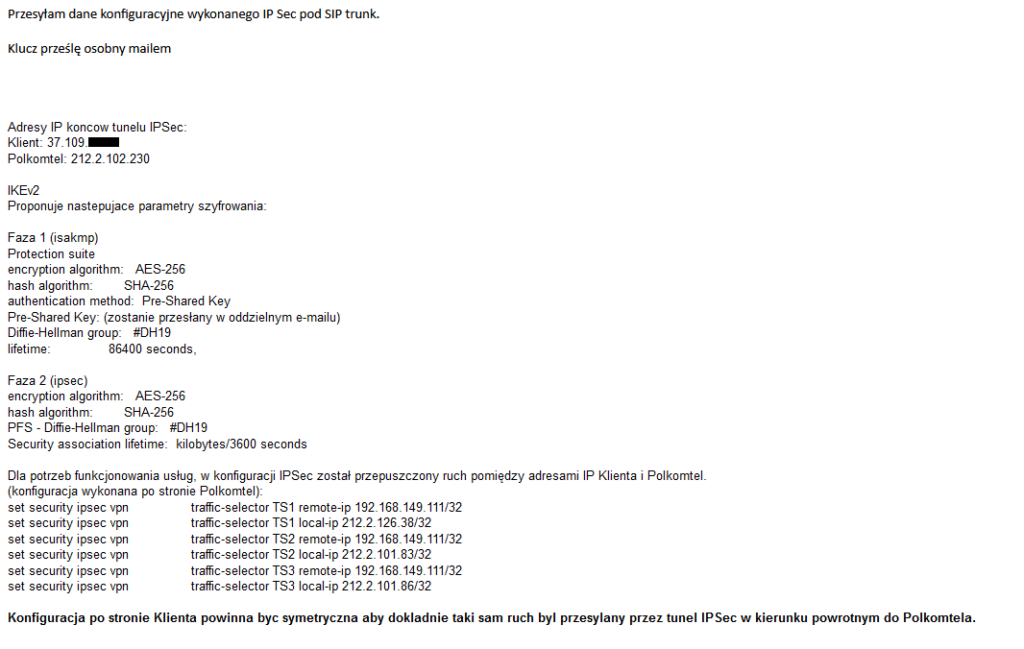

Operator sieci Plus żąda zestawienia połączenia SIP trunk od centrali telefonicznej do jego punktu końcowego sip.plus.pl przez tunel IPSec. Po zgłoszeniu chęci zestawienia takiego połączenia do operatora, otrzymamy od niego wiadomość e-mail z konfiguracją, jaką mamy wykonać po stronie naszego routera (oczywiście MikroTik 🙂 ). Przykładowa wiadomość wygląda w tak:

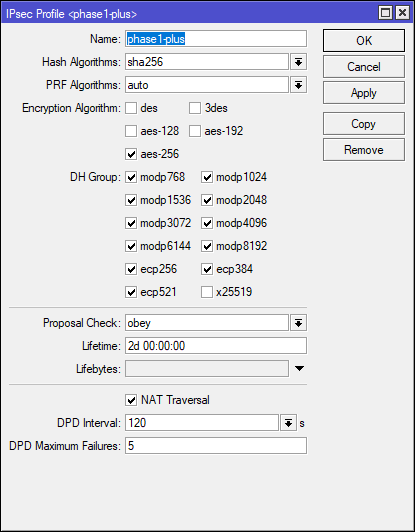

Przystępujemy do konfiguracji fazy 1 (Profiles) zgodnie z przesłanymi powyżej informacjami przez WinBox to zakładka IP/IPSec/Profiles:

Lub z poziomu konsoli:

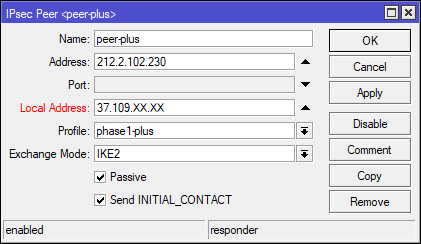

/ip ipsec profile add dh-group="ecp256,ecp384,ecp521,modp8192,modp6144,modp4096,modp3072,modp2048,modp1536,modp1024,modp768" enc-algorithm=aes-256 hash-algorithm=sha256 lifetime=2d name=phase1-plusNastępnie przechodzimy do zakładki Peers i konfigurujemy adresy punktów końcowych tunelu. Zwróć uwagę, że adres po stronie Polkomtel (pole Address) może być taki sam, ale nie musi. Za to na pewno adres publiczny Twojego routera (pole Local Address) jest inny:

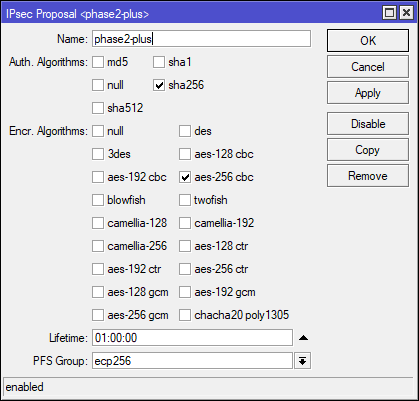

/ip ipsec peer add address=212.2.102.230/32 exchange-mode=ike2 local-address=37.109.XX.XX name=peer-plus passive=yes profile=phase1-plusKolej na zakładkę Proposals opisaną jako faza 2 we wiadomości e-mail:

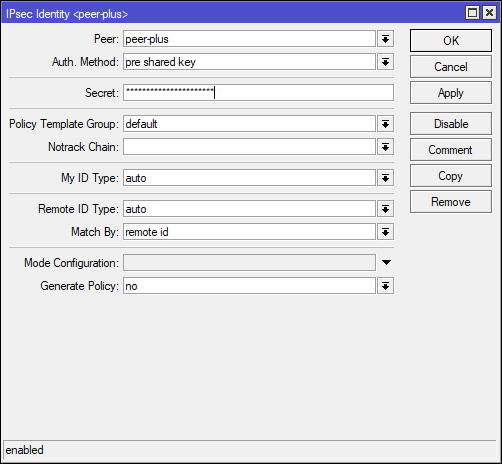

/ip ipsec proposal add auth-algorithms=sha256 enc-algorithms=aes-256-cbc lifetime=1h name=phase2-plus pfs-group=ecp256Teraz na zakładce Identities wpisujemy przesłane w oddzielnej wiadomości Pre-Shared Key (Secret):

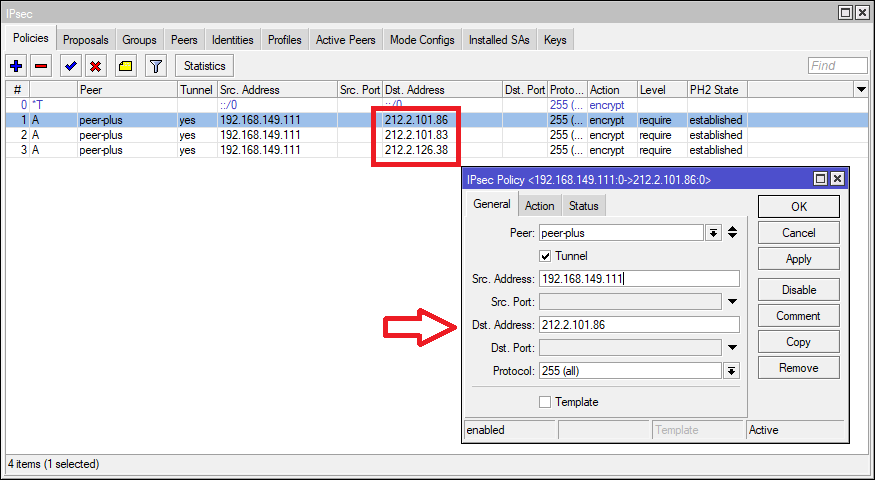

/ip ipsec identity add peer=peer-plus secret=XXXXXXXXXXXXXZostała już tylko konfiguracja Policies (traffic-selector). Zauważ, że w przesłanej wiadomości dostałem od Polkomtel adres IP 192.168.149.111 – jest to adres IP mojej centralki, a ściślej jej fizycznej karty sieciowej VoIP w sieci lokalnej – w Twojej konfiguracji zapewne będzie on inny. Zgodnie z przesłaną informacją konfigurujemy 3 x Policy dla każdego adresu Dst. Address:

/ip ipsec policy add dst-address=212.2.101.86/32 peer=peer-plus proposal=phase2-plus src-address=192.168.149.111/32 tunnel=yes

/ip ipsec policy add dst-address=212.2.101.83/32 peer=peer-plus proposal=phase2-plus src-address=192.168.149.111/32 tunnel=yes

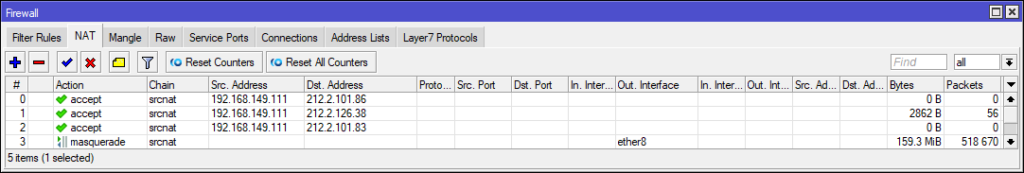

/ip ipsec policy add dst-address=212.2.126.38/32 peer=peer-plus proposal=phase2-plus src-address=192.168.149.111/32 tunnel=yesWażne! Jeżeli NATujemy cały ruch w sieci tzw. masquerade na Out. Interface, to musimy wykluczyć z tego NATu ades źródłowy centrali. Można to zrobić przez dodanie reguły accept wyżej niż reguła NAT:

/ip firewall nat add action=accept chain=srcnat dst-address=212.2.101.86 src-address=192.168.149.111

/ip firewall nat add action=accept chain=srcnat dst-address=212.2.126.38 src-address=192.168.149.111

/ip firewall nat add action=accept chain=srcnat dst-address=212.2.101.83 src-address=192.168.149.111Można, to zrobić „ładniej”, za pomocą jednej reguły, przez Address Lists. Ale zostawiam już to dla Ciebie.

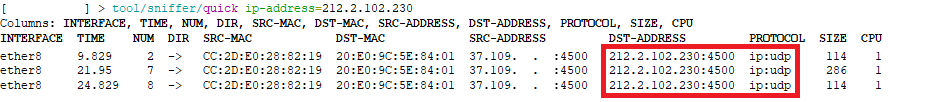

Prostą weryfikację przesyłanych pakietów przez tunel IPSec można przeprowadzić za pomocą narzędzia Sniffer. Na standardowy port IPSec udp 4500. Zaszyfrowane pakiety powinny być przesyłane na adres końcowy tunelu po stronie Polkomtel (w tym przypadku 212.2.102.230).

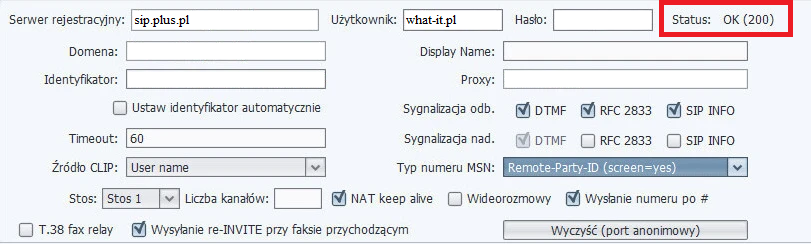

/tool/sniffer/quick ip-address=212.2.102.230Poprawna konfiguracja centrali na przykładzie Platan:

Koniec 🙂

Jeżeli pomogłem to ,a będę miał więcej energii na pisanie kolejnych ciekawych wpisów.